(Tổ Quốc) - Ngoài tên lửa, rocket hay máy bay không người lái, Mỹ và Iran còn đối đầu nhau nhiều năm nay trên một mặt trận khác cũng không kém phần khốc liệt mang tên Internet.

Cuộc chiến Mỹ-Iran gần đây đã trở thành một chủ đề nóng trên toàn thế giới. Những gì hai quốc gia này đang và sẽ làm cũng trở thành tâm điểm chú ý của mọi người. Thông thường, mọi người đều quan tâm vũ khí hai bên sẽ sử dụng và mục tiêu nào họ sẽ tấn công. Nhưng nhiều người có thể không biết rằng Mỹ và Iran đã chiến đấu trên mạng Internet rất nhiều lần, trước khi phải dùng đến tên lửa và máy bay.

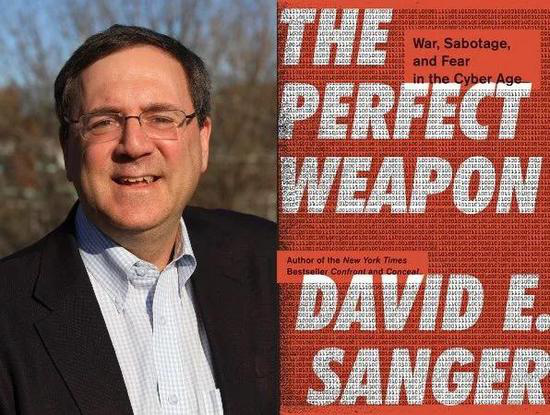

Những bí ẩn này đã được hé lộ phần nào trong cuốn sách The Perfect Weapon, của tác giả David E. Sanger. Sanger là phóng viên chuyên về an ninh quốc tế của tờ New York Times, người đã quan sát một cách nghiêm túc và siêng năng về các vấn đề an ninh mạng trên thế giới trong nhiều năm. Được vinh danh bởi hàng loạt nhân vật cũng như tổ chức uy tín, cuốn sách này đã tiết lộ khá nhiều bí mật thú vị về cuộc chiến thông tin giữa Mỹ và Iran, mà chúng tôi xin được trích lược dưới đây.

David E. Sanger và bìa sách Vũ khí hoàn hảo.

Trong vài năm đầu của thế kỷ này, ngay cả Mỹ cũng không có khái niệm nào về một cuộc chiến thông tin trên mạng Internet, cách các bên chiến đấu ra sao và sử dụng các công cụ mạng để trở thành vũ khí như thế nào. Đối với mọi người ở thời điểm đó, đây là một vấn đề khó có thể tưởng tượng được. Ngay cả sau khi Mỹ nhận ra tầm quan trọng của việc tấn công và phòng thủ mạng thông tin, ngay cả sau khi thành lập một bộ chỉ huy mạng đặc biệt, các nhân viên quân sự vẫn không thể hiểu được tầm quan trọng của chiến tranh thông tin.

Điều này hơi giống với tình huống cách đó gần một trăm năm trước. Vào thời điểm đó, quân đội chủ yếu chú trọng chiến đấu trên đất liền và trên biển, không có lực lượng không quân độc lập. Quan điểm chung cho rằng: "Khi đang ở trên bầu trời, thậm chí còn không nhìn thấy khuôn mặt của kẻ thù. Vậy chiến đấu như thế nào được?". Mạng Internet thời kỳ đầu cũng mông lung như vậy.

Tuy nhiên, trong những năm đó, quân đội Mỹ đã bắt đầu nghĩ về các vấn đề an ninh trong thời đại thông tin. Theo truyền thống, an ninh quốc gia được đảm bảo bằng vũ khí hạt nhân và học thuyết "đảm bảo hủy diệt lẫn nhau" MAD. Theo đó, chỉ cần một nước phóng vũ khí hạt nhân, những nước còn lại sẽ phóng toàn bộ kho tên lửa hạt nhân vào các mục tiêu của đối phương. Khi đó, chúng sẽ trở thành vũ khí hủy diệt thế giới. Điều này khiến không một quốc gia nào dám khơi mào chiến tranh hạt nhân, góp phần tạo ra sự ổn định chiến lược trên toàn cầu.

Nhưng trong thế kỷ 21, vũ khí hạt nhân không còn là vũ khí mạnh mẽ nhất cho an ninh quốc gia. Bởi vì mối đe dọa không nhất thiết phải đến từ các quốc gia lớn khác, thậm chí không phải đến từ một quốc gia. Trong một thời gian dài, mọi quốc gia đều đã dần tự xây dựng một cơ chế phòng vệ hoàn chỉnh, về cách đối phó với chiến tranh hạt nhân. Ví dụ như liên tục theo dõi các vụ phóng tên lửa của các quốc gia khác và một khi nó được đánh giá là tên lửa hạt nhân, kế hoạch phòng thủ sẽ ngay lập tức được đưa ra.

Giới thiệu về hệ thống phòng thủ tên lửa của Mỹ.

Tuy nhiên, nếu một cuộc tấn công thông tin được phát động, tất cả các cơ chế hiện có sẽ thất bại. Bởi rõ ràng khi bạn nhận ra sự tồn tại của một cuộc tấn công thông tin, có khả năng nó đã xảy ra được một thời gian dài, đồng thời, rất khó để xác định cuộc tấn công này đến từ đâu. Và sau đó, ngay cả khi bạn biết danh tính của kẻ tấn công, rất khó để khởi động một cuộc phản công hiệu quả. Các khái niệm như "trả thù bằng cách phóng tên lửa hạt nhân" là vô dụng trong thời đại công nghệ thông tin.

Cũng trong những năm đầu của thế kỷ 20, Iran đã tăng tốc chương trình hạt nhân của mình. Nó đã khiến Israel - đối thủ không đội trời chung của Iran - rất lo lắng. Bởi Israel bị vây quanh bởi các quốc gia Ả Rập và không quá lo ngại trước các kiểu chiến tranh thông thường, trừ vũ khí hạt nhân. Thủ tướng Israel Netanyahu khi đó thậm chí đã yêu cầu Tổng thống Mỹ George W. Bush tấn công các địa điểm ở Iran liên quan đến chương trình hạt nhân. Nhưng vì e sợ các hậu quả không thể kiểm soát, ông Bush đã từ chối yêu cầu của Netanyahu.

Tuy nhiên, là đồng minh thân cận, Mỹ phải giải quyết các vấn đề an ninh cho Israel. Kết quả là hai quốc gia này đã cùng phát triển một loại virus, thứ sau này đã trở thành loại virus "Stuxnet" với sức tấn công khét tiếng trên các hệ thống máy tính. Virus này được thiết kế đặc biệt để tấn công hệ thống mạng và thông tin của đối thủ, chứ không chỉ nhằm đánh cắp thông tin tình báo. Dự án này còn có một tên mã đặc biệt là Operation Olympic Games.

Vì đây là lần đầu tiên hai nước hợp tác trên lĩnh vực công nghệ thông tin, nên một số khúc mắc đã xảy ra. Phía Israel thì cho rằng Mỹ đã quá chậm chạp, còn phía Mỹ lại cáo buộc Israel quá điên cuồng và luôn hung hăng. Tuy nhiên, bất kể có bao nhiêu bất đồng, virus Stuxnet cuối cùng đã được tạo ra và lây lan. Khoảng năm 2010, virus này bắt đầu lan rộng khắp thế giới và dấu vết của nó có thể được tìm thấy trong các mạng máy tính ở khắp mọi nơi.

Vào thời điểm đó, khi tìm thấy và phân tích virus này, các chuyên gia không thể tìm thấy bất kỳ dấu vết và sai sót nào. Bạn chỉ có thể biết rằng nó rõ ràng đến từ một nhóm khá chuyên nghiệp, nhưng không biết virus sẽ gây ra tác hại gì. Một manh mối khác cho thấy con virus này dường như đang tìm kiếm một số phần cứng cụ thể, đó là bộ điều khiển logic khả trình từ hãng Siemens, Đức. Linh kiện này có nhiều ứng dụng ở trên máy bơm nước, điều hòa không khí, ô tô... để kiểm soát việc mở và đóng van, tốc độ của máy... Nhưng chính xác thì virus tìm kiếm bộ điều khiển logic khả trình ở đâu? Máy bơm, điều hòa không khí, ô tô.. dường như không phải là mục tiêu phù hợp. Không ai biết mục đích của con virus này.

Nhưng vào thời điểm đó, một số người nhận thấy rằng ngay cả khi virus đã lây nhiễm trên thiết bị tương ứng, nó cũng sẽ không khởi động ngay lập tức. Để bắt đầu, một điều kiện phải được đáp ứng là nó sẽ chỉ kích hoạt một cuộc tấn công khi gặp phải một cụm đơn vị bao gồm 164 máy. Các chuyên gia bảo mật không thể tìm ra câu trả lời. Trên thực tế, điều này thực sự khó khăn. Không nhiều người biết rằng số máy ly tâm của cơ sở hạt nhân Natanz tại Iran chính xác là một nhóm của mỗi cụm 164 máy.

Cơ sở hạt nhân ở Natanz, Iran

Nhưng ngay cả khi Stuxnet bị lây nhiễm, các hệ thống điều khiển của nhà máy điện hạt nhân thường có các cơ sở an toàn và hầu hết được cách ly về mặt vật lý với thế giới bên ngoài thông qua các hệ thống bảo mật theo nguyên tắc đệm không khí, mang tên Air Gap. Làm thế nào con virus này có thể lây nhiễm hệ thống bên trong một nhà máy điện hạt nhân? Để giải quyết vấn đề này, Mỹ dường như đã học được gì đó từ các cuộc tấn công thông tin của Nga.

Vào mùa thu năm 2008, trước khi Obama chuẩn bị chuyển đến Nhà Trắng, Mỹ bất ngờ phát hiện ra rằng tin tặc Nga đã xuất hiện bên trong trong mạng lưới mã hóa của Lầu Năm Góc. Mạng bị xâm nhập là SIPRNet. Đây là một mạng lưới tuyệt mật, một hệ thống các mạng máy tính được kết nối với nhau được Bộ Quốc phòng và Bộ Ngoại giao Mỹ sử dụng để truyền thông tin. Nó không được kết nối trực tiếp với Internet và nói cách khác, đây không phải là mạng nội bộ của Lầu năm góc. Việc xâm nhập của tin tặc Nga vào mạng này tương đương với việc truy cập trực tiếp các thông tin tình báo bí mật nhất ở Mỹ.

Vậy làm thế nào mà tin tặc Nga làm được điều đó? Cuộc điều tra nhanh chóng tìm ra lý do: Một số người đã vứt bỏ nhiều đĩa USB gần bãi đậu xe của căn cứ quân sự Mỹ ở Trung Đông. Miễn là ai đó lấy ổ USB và cắm nó vào máy tính kết nối với mạng SIRPNet, tin tặc Nga có thể nhập vào và lấy ra các thông tin. Vào thời điểm phát hiện ra cuộc tấn công năm 2008, các chương trình mã độc của Nga có lẽ đã xâm nhập vào hầu hết các ngóc ngách bên trong Bộ Tư lệnh Trung tâm Hoa Kỳ. Để khắc phục, tất cả các máy tính sau này được kết nối với SIRPNet phải bị chặn cổng USB.

Và do đó, quân đội Mỹ có thể đã áp dụng một cách tiếp cận tương tự khi phát tán virus Stuxnet. Tất nhiên đến hiện tại, không ai đứng ra xác nhận câu trả lời này.

Mặc dù Operation Olympic Games có sự tham gia của nhiều người và không khó để phỏng vấn những người tham gia, nhưng so với các cuộc tấn công quân sự truyền thống, các cuộc tấn công mạng có những đặc điểm rất khác nhau. Trong các phương thức tấn công quân sự truyền thống, kẻ tấn công sẽ hào phóng thừa nhận rằng anh ta sở hữu một món vũ khí nhất định và thậm chí công khai thông tin về nó để uy hiếp. Nhưng không ai sẽ thừa nhận rằng họ sở hữu vũ khí tấn công mạng, chứ đừng nói tới việc liệt kê các chi tiết về hoạt động của mình. Vì vậy, mặc dù những người tham gia có thể được phỏng vấn, họ cũng sẽ không bao giờ thừa nhận hoặc từ chối bất kỳ chủ đề nào được đưa ra bởi các phóng viên.

Ngoài ra, theo những người có liên quan được phỏng vấn, quân đội Mỹ rất chặt chẽ trong quá trình tiến hành chiến tranh thông tin. Mọi hoạt động quân sự của quân đội Mỹ đều phải chịu rủi ro pháp lý. Tuy nhiên, vì hầu như không có bất kỳ quy tắc pháp luật nào trên Internet, nên rất khó để đánh giá rủi ro pháp lý trước khi tiến hành một cuộc tấn công. Ngoài ra, kết quả của cuộc chiến thông tin là không rõ ràng, cùng với phạm vi hoặc mức độ nghiêm trọng của tác động có thể là bất ngờ. Do đó, nếu quân đội Mỹ tiến hành chiến tranh thông tin, nó phải được tổng thống ủy quyền, tương tự như việc sử dụng vũ khí hạt nhân.

Quay lại với Stuxnet, đã có nhiều báo cáo về kết quả hoạt động của nó. Người Iran thấy rằng máy ly tâm của họ, bằng cách nào đó đã vận hành thất bại dù các thông số cho thấy mọi thứ đều bình thường và không thể tìm thấy nguyên nhân. Về lý thuyết, virus này không hỗ trợ Windows 95 và Windows 98, vì vậy nếu nó chạy trên hai nền tảng này, nó sẽ tự hủy. Nhưng lập trình viên tạo ra nó đã mắc lỗi khi đánh giá sai phiên bản hệ điều hành. Do đó, virus có thể sẽ không tự hủy trên máy chạy Windows 95 và Windows 98, nhưng sẽ gây ra hiện tượng màn hình xanh. Phía Iran cuối cùng đã nhận diện ra nó.

Sau khi phát hiện virus, Iran đã mất khoảng một năm để xây dựng lại hệ thống máy ly tâm, làm tăng gấp ba số lượng máy ly tâm trong một cụm đơn vị. Đối với Iran, họ đã phát hiện và ngăn chặn âm mưu của Mỹ và Israel một cách kịp thời. Đối với Mỹ và Israel, Stuxnet đã hoàn thành vai trò là một lời cảnh báo đối với đối thủ. Nó ám chỉ rằng "Chúng tôi có khả năng xâm nhập vào hệ thống cốt lõi của bạn. Nếu bạn tiếp tục chương trình hạt nhân của mình, chúng tôi chắc chắn sẽ có nhiều động thái mạnh mẽ hơn thế nữa."

Và cuộc tấn công này cũng đã khiến Mỹ nhận ra giá trị to lớn của chiến tranh thông tin, bắt đầu chú ý nhiều đến việc tấn công và phòng thủ mạng. Nhóm thực hiện Operation Olympic Games. bị xóa bỏ. Nhưng thay vào đó, Cơ quan An ninh Quốc gia (NSA) và Lầu Năm Góc đã cùng thành lập Bộ tư lệnh tác chiến không gian mạng.

Quay trở lại cuộc chiến thông tin giữa Mỹ và Iran thì sau khi khám phá ra sự tồn tại của Operation Olympic Games, Iran cũng bắt đầu sử dụng cách riêng để phản đòn. Quốc gia này tiến hành một cuộc chiến thông tin trên mạng Internet, tấn công vào hơn 40 tổ chức tài chính của Mỹ, bao gồm JP Morgan Chase, Bank of America, Sở giao dịch chứng khoán New York... Mục đích của Iran không phải là đánh cắp thông tin, mà là vô hiệu hóa các dịch vụ.

Các tổ chức tài chính khá thụ động trong các cuộc tấn công mạng. Một mặt, họ đang phải đối mặt với những khách hàng luôn tức giận phàn nàn rằng chất lượng dịch vụ quá kém, một mặt phía chính phủ Mỹ luôn khuyên họ nên nói thật với khách hàng của mình lý do thực sự. Cuối cùng, họ chọn cách im lặng chịu đựng bởi vì một khi công khai nói rằng mình đã bị tấn công, nó tương đương với việc thừa nhận rằng hệ thống an ninh của bản thân rất kém, gây mất niềm tin của khách hàng. Vì vậy, kết quả cuối cùng là các tổ chức tài chính im lặng khi bị tấn công và hàng triệu khách hàng không biết gì về lý do thực sự.

Tất nhiên, cuộc tấn công này cũng tạo ra hai kết quả. Đầu tiên là Mỹ đã bắt đầu đầu tư mạnh vào việc xây dựng các hệ thống phòng thủ an ninh cho các tổ chức tài chính tư nhân. Thứ hai là nghĩ về cách làm thế nào để chống trả các cuộc tấn công tương tự trong tương lai. Rõ ràng việc sử dụng vũ lực là điều không hợp lý, nhưng nếu phản đòn, việc làm tê liệt hệ thống ngân hàng của Iran hay các cơ sở cấp nước ở quốc gia này liệu có khả thi. Thậm chí, tới thời điểm đó, Mỹ vẫn không thể xác định chắc chắn Iran là người đứng sau hậu trường các cuộc tấn công.

Trong khi chính quyền Mỹ vẫn đang suy nghĩ, vào năm 2012, Iran đã phát động một cuộc tấn công mạng khác, vào các quốc gia khác ở Trung Đông. Thông qua virus mang tên "Shamoon", Iran đã tấn công mạng lưới văn phòng công ty sản xuất khí đốt tự nhiên hóa lỏng ở Qatar, RasGas. Mặc dù việc khai thác dầu thô không bị ảnh hưởng, việc vận chuyển, lưu trữ và liên lạc không thể được thực hiện, khiến việc kinh doanh dầu bị tê liệt hoàn toàn.

Để khôi phục dịch vụ càng sớm càng tốt, Saudi Arabia giàu có đã phá hủy tất cả các ổ cứng máy tính bị nhiễm virus, sau đó sử dụng khả năng tài chính gần như vô hạn của mình để mua ổ cứng ở khắp mọi nơi về, cài đặt lại hệ thống. Việc này thậm chí đã khiến giá ổ cứng toàn cầu tăng cao. Và chỉ 17 ngày sau vụ tấn công, hoạt động kinh doanh dầu đã trở lại bình thường.

Tham khảo Sina